Un nuevo malware habría afectado a más de 500 mil routers en unos 54 países del mundo

El FBI pide que los usuarios reinicien sus routers para contrarrestar un ataque informático masivo con malware

Una medida que afecta tanto a equipos de redes hogareñas como aquellos modelos utilizados en pequeñas oficinas.

Conocido como VPNFilter, el malware tiene la capacidad desbloquear el tráfico web, recolectar datos que circulan por la red interna y hasta tomar control de los dispositivos conectados, dijo el FBI en un comunicado. A su vez, recomiendan que se reinicie el equipo para inhabilitar de forma temporal el malware y que los usuarios actualicen el firmware del router, además de cambiar la contraseña de acceso y deshabilitar el acceso remoto.

El incidente fue reportado por Talos, la división de inteligencia de Cisco, al indicar que al menos 500 mil routers de unos 54 países han sido infectados por el malware VPN Filter. La investigación, que aún está en curso, señala que el ataque alcanzó a equipos de fabricantes como Linksys, MikroTik, Netgear y TP-Link.

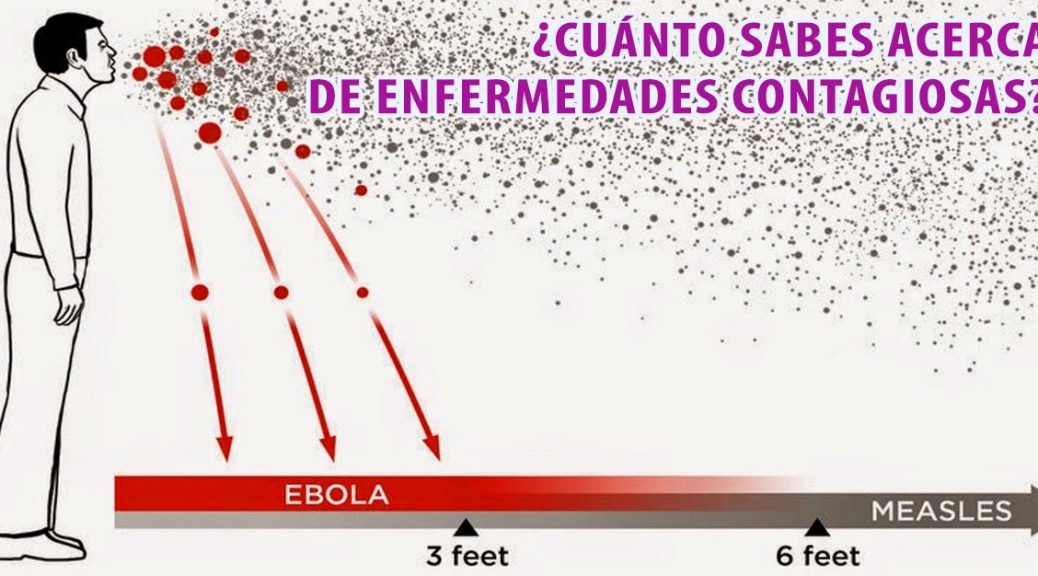

Según el Departamento de Justicia de Estados Unidos, detrás del ataque con el malware VPNFilter está Sofacy Group, una organización también conocida como A.P.T. 28 y Fancy Bear, y que podría estar relacionada con la agencia de inteligencia rusa, según diversos organismos gubernamentales de Estados Unidos y Europa.

A su vez, Talos dijo que VPNFilter mantiene similitudes llamativas en su código con las versiones del malware BlackEnergy, responsable de los ataques a la red eléctrica de Ucrania en 2015.

En una primera instancia Talos recomienda restablecer el router a modo de fábrica, para no dejar rastro alguno del malware en el equipo, una solución. Como alternativa, los usuarios también pueden optar por el reinicio del equipo y la instalación de actualizaciones de seguridad.

¿Cómo protegernos de un ataque?

► Deshabilitar el acceso remoto. El principal peligro de un dispositivo conectado es que pueda ser gobernado desde el exterior, y precisamente los routers suelen contar con una opción que permite el acceso a su panel de control desde el exterior. Al desactivar el acceso remoto evitamos que terceros puedan acceder al equipo.

► Cambiar la contraseña por defecto. No hacerlo es probablemente el peor error que podemos cometer. En muchas ocasiones, los enrutadores salen de fábrica con contraseñas que se repiten o en peor de los casos, estas credenciales se filtran en la red haciendo que el acceso al dispositivo de forma remota sea instantáneo y sin conocimiento por parte del usuario.

► Mantener el firmware actualizado a la última versión. Las firmas de seguridad actualizan constantemente sus software para proteger a los usuarios ante los nuevos ataques que van apareciendo.►Cuidado con el resto de dispositivos conectados. Si bien el ataque de VPNFilter se ha ceñido a los reuters, debemos tener cuidado con todo equipo que esté conectado a internet como televisores, redes eléctricas, cámaras, etc. Es recomendable mantenerlos actualizados y restringir su acceso desde el exterior